Si vous avez mis en place CustomerKey et que vous avez la nécéssité de changer les clefs de chiffrement alors cet article est pour vous.

Dans l’environnement CustomerKey , vous etes normalement en mesure de chiffrer 3 types de données différentes qui sont :

- les données M365 au repos (M365DataAtRest)

- les données SharepointOnline et OneDrive for Business

- Exchange Online

Pour cela vous devriez posséder à minima deux coffre-forts (Vault) dans deux souscriptions Azure différentes. c’est, ou du moins c’était, un prérequis imposé par Microsoft et vérifié par les équipes Fastrack lors de l’implantation orginelle de votre environnement CustomerKey.

Pour changer les clefs de chiffrements, Microsoft propose une solution de rotation de clef qui consiste à prendre en compte les clefs de chiffrements issues de votre organisation et insérez dans les coffres forts , puis d’en faire une nouvelle version. Vous trouverez le détail de cette procédure de rotation ici . Dans cet article nous n’allons pas traiter de la rotation des clefs mais bel et bien du remplacement des anciennes clefs de chiffrement par un nouvelle clef provenant de votre boitier HSM ou de votre infrastructure de clefs.

Comme préciser en annexe , le chiffrement de données s’applique sur plusieurs types de données. Pour rappel , voici les types données que vous allez chiffrer

Plusieurs charges de travail Microsoft 365

Ces DEPs chiffrent les données sur plusieurs charges de travail M365 pour tous les utilisateurs au sein du locataire. Ces charges de travail sont les suivantes :

- Messages de conversation Teams (conversations 1:1, conversations de groupe, conversations de réunion et conversations de canal)

- Messages multimédias Teams (images, extraits de code, messages vidéo, messages audio, images wiki)

- Enregistrements d’appels et de réunions Teams stockés dans le stockage Teams

- Notifications de conversation Teams

- Suggestions de conversation Teams par Cortana

- Messages d’état Teams

- Informations sur l’utilisateur et le signal pour Exchange Online

- Exchange Online boîtes aux lettres qui ne sont pas déjà chiffrées par les points de réception de boîte aux lettres

- Protection des données Microsoft Purview :

- Données de correspondance de données exactes (EDM), y compris les schémas de fichiers de données, les packages de règles et les sels utilisés pour hacher les données sensibles. Pour EDM et Microsoft Teams, le DEP à charges de travail multiples chiffre les nouvelles données à partir du moment où vous attribuez le DEP au locataire. Par Exchange Online, la clé client chiffre toutes les données existantes et nouvelles.

- Configuration des étiquettes pour les étiquettes de confidentialité

Exchange online : DEP de boîte aux lettres fournissent un contrôle plus précis sur les boîtes aux lettres individuelles au sein de Exchange Online. Utilisez les adresses DEP de boîte aux lettres pour chiffrer les données stockées dans des boîtes aux lettres EXO de différents types tels que les boîtes aux lettres UserMailbox, MailUser, Group, PublicFolder et Shared. Vous pouvez avoir jusqu’à 50 points de service actifs par tenant et les affecter à des boîtes aux lettres individuelles. Vous pouvez affecter une dep à plusieurs boîtes aux lettres.

SharePoint Online et OneDrive Entreprise Cette stratégie est utilisée pour chiffrer le contenu stocké dans SPO et OneDrive Entreprise, y compris les fichiers Microsoft Teams stockés dans SPO. Si vous utilisez la fonctionnalité multigéographique, vous pouvez créer une stratégie par zone géographique pour votre organisation. Si vous n’utilisez pas la fonctionnalité multigéographique, vous ne pouvez créer qu’une seul stratégie par tenant

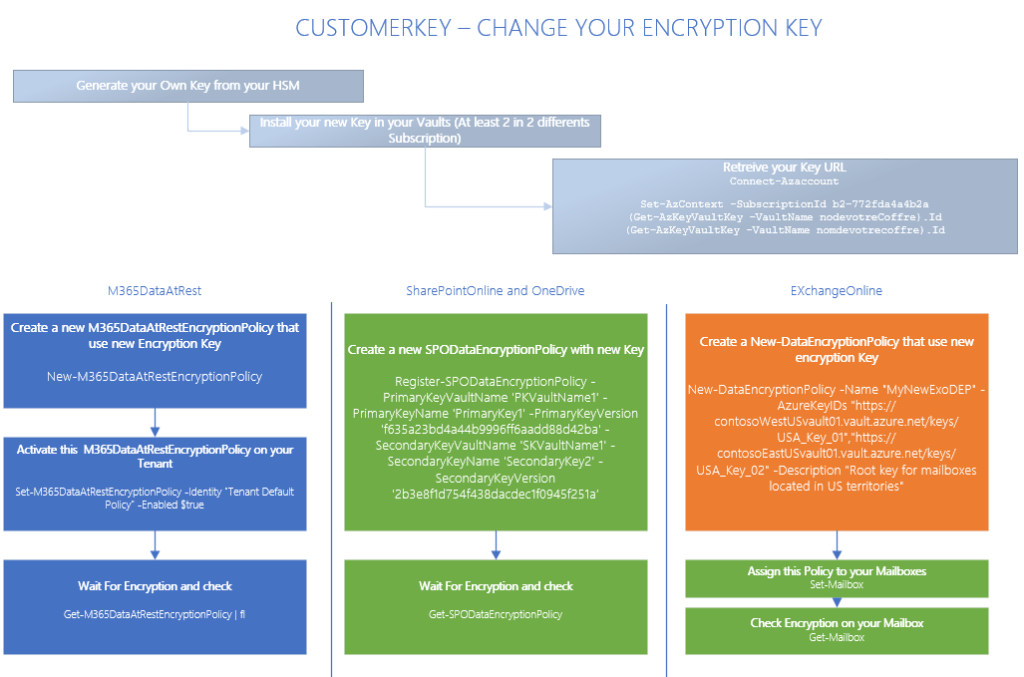

Pour changer les clefs, il faudra refaire ces stratégies de chiffrements et les réappliquer sur les données que vous voulez chiffrer de nouveau avec la nouvelle clef de chiffrement que vous avez au préalable installée dans deux coffre-forts repartis dans deux souscriptions Azure différents.

La figure suivante vous donne un apercu des actions pour chaque environnement concerné

Bon entre nous ca c’est de la théorie. comme je dois le faire en production, nous avons quand meme demandé aux équipes support de Microsoft de jetter un regard avisé sur la procédure proposée avant d’appuyer sur le bouton de chiffrement. Ce qui est a peu près certain, c’est que cela va entrainer un déchiffrement et un rechiffrement de toutes les données concernées, donc un peu de temps.

En attendant de plus amples renseignements sur son application dans le monde réel, voici quelques procédures qui devraient vous permettre de vérifier votre configuration existante

Connaitre les URI des clefs (Get-AzKeyVaultKey -VaultName)

Pour connaitre les URI des clefs de chiffrement utilisez le script suivant dans le cas ou vous avez 4 vaults dans deux souscriptions différentes

Connect-Azaccount

Set-AzContext -SubscriptionId numérodevotresouscription1

(Get-AzKeyVaultKey -VaultName nomdevotrecoffrefort1).Id

(Get-AzKeyVaultKey -VaultName nomdevotrecoffrefort2).Id

Set-AzContext -SubscriptionId numérodevotresouscription2

(Get-AzKeyVaultKey -VaultName nomdevotrecoffrefort3).Id

(Get-AzKeyVaultKey -VaultName nomdevotrecoffrefort4).Id

Vérifier la politique de chiffrement des données multiples au repos

Pour vérifier la politique de chiffrement sur les données multiple au repos , connectez-vous en PowerShell sur Exchange Online et tapez la commande suivante

Get-M365DataAtRestEncryptionPolicy | fl

La section AzureKeyIDs vous indiquera les clefs de chiffrement utilisées pour chiffrer les données au repos.

Vérifier si la stratégie de chiffrement est active

Pour vérifier si une stratégie de chiffrement est correctement appliquée, connectez vous en powershell via la commande Connect-AzAccount et Connect-Exchangeonline et tapez la commande suivante

Test-M365DataAtRestEncryptionPolicy -identity nomdevotrestratégiedechiffrement

Vérifier que le chiffrement est terminé pour les fichiers SharePoint Online, OneDrive Entreprise et Teams

Vérifiez l’état du chiffrement en exécutant l’applet de commande

Get-SPODataEncryptionPolicy comme suit :

Get-SPODataEncryptionPolicy

La sortie de cette applet de commande inclut :

- URI de la clé primaire.

- URI de la clé secondaire.

- État de chiffrement pour la zone géographique. Les états possibles sont les suivants :

- Non: Le chiffrement de clé client n’a pas encore été appliqué.

- Enregistrement: Le chiffrement de clé client a été appliqué et vos fichiers sont en cours de chiffrement. Si la clé de la zone géographique est inscrite, des informations sur le pourcentage de sites dans la zone géographique sont également affichées afin de pouvoir surveiller la progression du chiffrement.

- Enregistré: Le chiffrement de la clé client a été appliqué et tous les fichiers de tous les sites ont été chiffrés.

Vérifier que le chiffrement est terminé pour Exchange Online boîtes aux lettres

Le chiffrement d’une boîte aux lettres peut prendre un certain temps. Pour le premier chiffrement, la boîte aux lettres doit également passer complètement d’une base de données à une autre avant que le service puisse chiffrer la boîte aux lettres.

Utilisez l’applet de commande Get-MailboxStatistics pour déterminer si une boîte aux lettres est chiffrée.

Get-MailboxStatistics -Identity | fl IsEncrypted