Microsoft va renforcer la sécurité des accès de vos administrateurs M365 en imposant progressivement l’authentification multifactorielle. L’objectif est de renforcer la sécurité de votre tenant et mieux protéger vos identités. Une excellente initiative, mais qui doit être étudiée, surtout si vous avez implanté votre propre solution d’authentification multi factorielle.

Dans le cas ou vous utilisez des comptes d’administration dont le domaine est fédéré par une solution comme Ping Federate ou Okta, il est tout à fait possible que les comptes d’administration M365 ne soit pas activés au sens Microsoft avec l’authentification multi factorielle. (le MFA étant directement géré par Ping Federate ou Okta). Le fait d’appliquer automatiquement ces règles peut effectivement avoir un impact si vous n’y prêtez pas attention.

je vous laisse donc prendre connaissance de l’article suivant (traduit de l’anglais) et surveiller l’application de ces mesures sur vos tenants de production.

Bonne lecture

Laurent TERUIN

article original : https://www.microsoft.com/en-us/security/blog/2023/11/06/automatic-conditional-access-policies-in-microsoft-entra-streamline-identity-protection/

Dans le prolongement de notre engagement à aider nos clients à être sécurisés par défaut, nous annonçons aujourd’hui le déploiement automatique des politiques d’accès conditionnel de Microsoft Entra qui protégeront automatiquement les Tenants en fonction des signaux de risque, des licences et de l’utilisation.

Nous avons conçu ces politiques sur la base de notre connaissance approfondie du paysage actuel des cyber menaces afin d’aider nos clients à renforcer leur sécurité de base, et nous les adapterons au fil du temps pour maintenir la barre de sécurité à un niveau élevé. Ces politiques s’inscrivent dans le cadre d’une initiative plus large visant à renforcer la sécurité, qui comprend des avancées techniques majeures.

Cet article de blog explique pourquoi nous avons décidé de créer ces politiques, comment elles fonctionnent, en quoi elles diffèrent des paramètres de sécurité par défaut et ce à quoi les clients de Microsoft Entra peuvent s’attendre au fur et à mesure de leur déploiement.

https://www.microsoft.com/security/business/identity-access/microsoft-entra-conditional-access

Attachez vos ceintures, nous allons faire un tour. J’ai une belle histoire de sécurité à partager – sur l’authentification multifactorielle, les ceintures de sécurité, les idées radicales et le gouffre de la réussite.

Il y a dix ans, en 2013, nous venions de créer l’équipe chargée de la sécurité des identités et nous avions une idée radicale : Nous avons modifié la politique de notre écosystème de comptes Microsoft (le système d’identité du consommateur derrière des choses comme Outlook.com, Skype, Xbox et OneDrive) pour exiger des facteurs d’authentification multifactorielle pour chaque compte. Aujourd’hui, 100 % des comptes Microsoft grand public de plus de 60 jours sont dotés d’une authentification multifactorielle, et ce depuis 10 ans. Nous donnons aux comptes, 60 jours pour se conformer à cette politique, puis nous bloquons les connexions jusqu’à ce que l’utilisateur ajoute un facteur d’authentification forte.

Cette décision a suscité un vif émoi. De nombreuses équipes de Microsoft qui s’appuyaient sur l’identité des consommateurs étaient convaincues que l’authentification multifactorielle ajouterait trop de frictions. Elles craignaient que les utilisateurs ne la détestent. Les experts ont prédit une catastrophe, mais d’après la quasi-totalité des indicateurs, l‘exigence d’authentification multifactorielle a été un succès retentissant. Parce que nous pouvions contester en toute sécurité les connexions suspectes, le piratage des comptes Microsoft a chuté de plus de 80 %, et le taux de récupération des bons utilisateurs est passé de 57 % à 81 % lorsque les comptes ont été piratés.

La sécurisation d’un courriel ou d’un numéro de téléphone à utiliser comme facteur d’authentification multifactorielle a suffisamment augmenté les coûts pour les fraudeurs que la création de comptes synthétiques a chuté de 99 %. Avant l’adoption de cette politique, les utilisateurs qui oubliaient leur mot de passe ne récupéraient leur compte qu’à hauteur de 16 %. Avec la nouvelle politique, le taux de récupération spontanée des mots de passe est passé à plus de 90 %. Et cette politique n’a pas fait fuir les clients. En fait, la politique d’authentification multifactorielle a eu un effet si positif sur l’intégrité, la sécurité et la capacité de récupération que la fidélisation des clients s’est améliorée de plus de 5 %. Une bonne sécurité réduit les frictions.

Lorsque Microsoft Account s’est associé à l’équipe responsable de Microsoft Entra ID (anciennement Azure Active Directory) fin 2014, nous avons cherché à reproduire le succès de ce programme axé sur le consommateur. Mais nous avons constaté que les choses étaient beaucoup plus difficiles dans l’espace commercial parce que nous ne contrôlions pas les politiques de compte – les clients le faisaient. Non seulement les administrateurs d’identité craignaient les frictions des utilisateurs comme nous l’avions fait, mais ils étaient également confrontés à des contraintes budgétaires et à des pénuries de talents, ainsi qu’à des retards en matière de sécurité et de technique (rien de tout cela ne s’est simplifié !). Si nous voulions aider nos clients à adopter l’authentification multifactorielle, nous devions faire plus.

Nous avons essayé toutes sortes de campagnes promotionnelles. Nous avons proposé le même type de défis d’authentification multifactorielle basés sur les risques que nous avons utilisés pour protéger nos utilisateurs grand public dans un produit commercial, Microsoft Entra ID Protection (anciennement Azure AD Identity Protection). Malheureusement, ces efforts n’ont guère porté leurs fruits. Lorsque Nitika Gupta (Principal Group Product Manager, Microsoft) et moi-même avons présenté les taux d’utilisation mensuels de l’authentification multifactorielle lors de Microsoft Ignite en 2017, ils ne représentaient que 0,7 % des utilisateurs actifs mensuels. Et nous avons calculé cette métrique avec indulgence, en comptant les utilisateurs qui portent une réclamation d’authentification multifactorielle de n’importe quelle source – fédération sur site, fournisseurs tiers ou authentification multifactorielle Microsoft Entra.

Pour progresser, nous avions besoin d’une autre idée radicale, alors en 2018, nous avons rendu l’authentification multifactorielle disponible sans coût supplémentaire pour tous les clients à tous les niveaux de licence. Même les comptes d’essai incluaient l’authentification multifactorielle. Au cours de l’année suivante – maintenant que le prix n’était plus un obstacle – les taux d’adoption de l’authentification multifactorielle n’ont augmenté que de 1,8 %. À ce rythme, à moins d’un changement, nous n’atteindrions pas un taux d’adoption de 100 % avant 50 ans. Il était temps de devenir encore plus radical.

C’est pourquoi, en 2019, nous avons créé les « paramètres de sécurité », qui fournissent une authentification multifactorielle par défaut, et nous les avons appliqués à tous les nouveaux locataires. Plus de 80 % des nouveaux locataires laissent les paramètres de sécurité activés, protégeant ainsi des dizaines de millions d’utilisateurs. La combinaison de cette augmentation et des changements de travail dus à la pandémie a fait passer l’utilisation de l’authentification multifactorielle à plus de 25 %. Nous étions sur la bonne voie.

Notre prochaine étape, à partir de 2022, a consisté à étendre les paramètres de sécurité par défaut aux locataires existants, souvent des clients plus simples et plus petits, qui n’ont pas touché à leurs paramètres de sécurité. Nous avons abordé cette question avec prudence afin de minimiser les perturbations pour les clients. Nous sommes encore en train de déployer le programme, mais il a déjà permis de protéger des dizaines de millions d’utilisateurs supplémentaires. Plus de 94 % des locataires existants auxquels nous avons proposé des paramètres de sécurité par défaut les ont maintenus activés.

Au cours de l’année écoulée, nous avons activé les défauts de sécurité pour près de sept millions de nouveaux locataires et de locataires existants. Ces locataires subissent 80 % de compromissions en moins que les locataires qui n’ont pas de défaut de sécurité. Aujourd’hui, les défauts de sécurité représentent plus de la moitié de l’utilisation de l’authentification multifactorielle dans Microsoft Entra ID, et nous avons porté l’utilisation globale de l’authentification multifactorielle à un peu plus de 37 %.

Mais notre objectif est de parvenir à une authentification multifactorielle à 100 %. Étant donné que des études officielles montrent que l’authentification multifactorielle réduit le risque de prise de contrôle de compte de plus de 99 %, chaque utilisateur qui s’authentifie devrait le faire avec une authentification forte moderne.1 Dans un monde où l’identité numérique protège pratiquement tous les biens numériques et physiques et rend possible pratiquement toutes les expériences en ligne – et au cours d’une année où nous avons bloqué plus de 4 000 attaques de mot de passe par seconde – nous devons faire plus pour favoriser l’adoption de l’authentification multifactorielle. C’est pourquoi nous donnons aujourd’hui le coup d’envoi de la prochaine idée radicale.

Déroulement automatique des politiques d’accès conditionnel

Au début des années 1960, si vous vouliez des ceintures de sécurité dans votre voiture, vous pouviez certainement en avoir. Il suffisait d’aller au magasin, d’acheter une sangle et une boucle, de trouver où percer les trous et d’installer les plaques d’appui. Il n’est donc pas surprenant que pratiquement personne ne l’ait fait. Après 1965, lorsque tous les constructeurs ont été tenus d’installer des ceintures de sécurité sur tous les modèles, les accidents de la route ont chuté. Aujourd’hui, votre voiture doit sa cote de sécurité en partie au ding-ding-ding agaçant du tableau de bord si vous oubliez de boucler votre ceinture. Cette approche, qui consiste à faire en sorte qu’il soit facile d’adopter une posture sécurisée et difficile d’en sortir, est parfois appelée le « gouffre de la réussite ».

De même, dans les premiers temps de l’identité dans le nuage, si vous vouliez une authentification multifactorielle pour vos comptes, vous pouviez certainement l’avoir. Il suffisait de choisir un fournisseur, de déployer le service d’authentification multifactorielle, de le configurer et de convaincre tous les utilisateurs de l’utiliser. Comme on pouvait s’y attendre, pratiquement personne ne l’a fait. Mais lorsque nous avons appliqué la philosophie du « puits de réussite » aux comptes des particuliers en 2013, en activant par défaut l’authentification multifactorielle, et aux comptes des entreprises en 2019, en appliquant les paramètres de sécurité par défaut, la compromission des comptes a chuté à mesure que l’utilisation de l’authentification multifactorielle augmentait. Et nous sommes très enthousiastes à l’idée de la prochaine étape : le déploiement automatique des politiques d’accès conditionnel gérées par Microsoft.

Aujourd’hui, de nombreux clients utilisent les paramètres de sécurité par défaut, mais beaucoup d’autres ont besoin d’un contrôle plus granulaire que celui offert par les paramètres de sécurité par défaut. Il se peut que les clients ne soient pas en mesure de désactiver l’authentification traditionnelle pour certains comptes (une exigence des paramètres de sécurité par défaut), ou qu’ils aient besoin de faire des exceptions pour certains cas d’automatisation. L’accès conditionnel fait un excellent travail dans ce domaine, mais souvent les clients ne savent pas par où commencer. Ils nous ont dit qu’ils voulaient une recommandation de politique claire, facile à déployer, mais personnalisable en fonction de leurs besoins spécifiques. C’est exactement ce que nous proposons avec les règles d’accès conditionnel gérées par Microsoft.

Les règles d’accès conditionnel gérées par Microsoft fournissent des conseils clairs et faciles à déployer. Les clients peuvent adapter les règles (ou les désactiver complètement), de sorte que même les organisations les plus grandes et les plus sophistiquées peuvent en bénéficier. Au fil du temps, nous proposerons des politiques adaptées à des organisations spécifiques, mais nous commençons simplement.

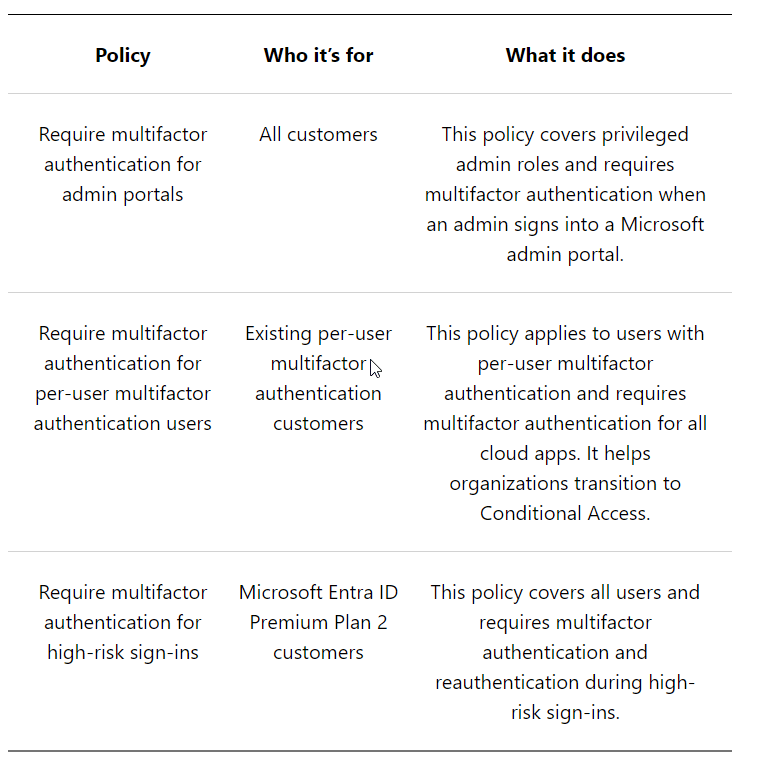

L’activation de l’authentification multifactorielle étant notre principale recommandation pour améliorer la sécurité de votre identité, nos trois premières politiques sont liées à l’authentification multifactorielle, comme le résume le tableau ci-dessous :

Accordez beaucoup d’attention à la première politique. Nous recommandons vivement – et c’est une politique que nous déploierons en votre nom – que l’authentification multifactorielle protège tous les accès des utilisateurs aux portails d’administration tels que https://portal.azure.com, le centre d’administration Microsoft 365 et le centre d’administration Exchange. Bien que vous puissiez vous retirer de ces politiques, les équipes de Microsoft exigeront de plus en plus l’authentification multifactorielle pour des interactions spécifiques, comme elles le font déjà pour certains scénarios de gestion des abonnements Azure, le Centre des partenaires et l’inscription des appareils Microsoft Intune.

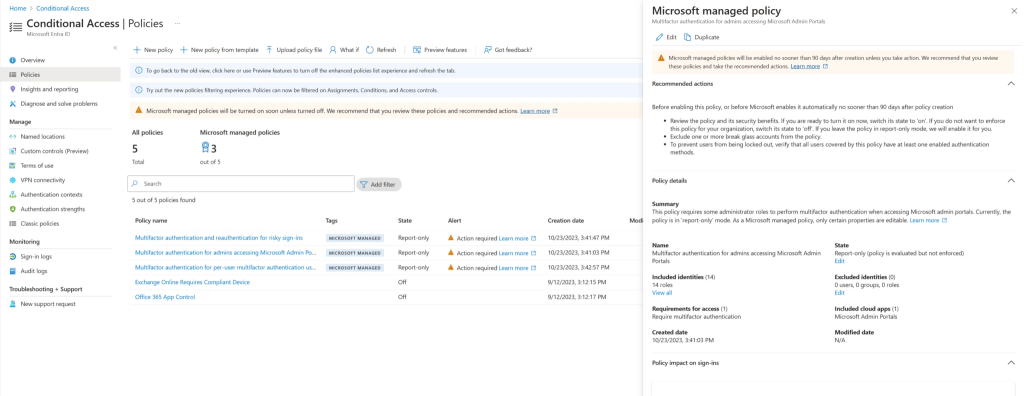

Vous pouvez visualiser les politiques et leur impact à l’aide de la nouvelle vue utilisateur des politiques, qui comprend un résumé de la politique, des alertes, des actions recommandées et un résumé de l’impact de la politique. Vous pouvez également les contrôler à l’aide des journaux de connexion et d’audit. Vous pouvez personnaliser les politiques en excluant les utilisateurs, les groupes ou les rôles que vous souhaitez voir bénéficier d’exceptions, tels que les comptes d’urgence et de bris de glace. Si vous avez besoin d’une personnalisation plus poussée, vous pouvez cloner une politique et y apporter autant de modifications que vous le souhaitez.

Nous commencerons à appliquer progressivement ces politiques à tous les locataires éligibles à partir de la semaine prochaine. Bien entendu, nous vous en informerons à l’avance. Une fois que les politiques seront visibles dans votre locataire, vous aurez 90 jours pour les examiner et les personnaliser (ou les désactiver) avant que nous ne les activions. Pendant ces 90 jours, les politiques seront en mode rapport uniquement, ce qui signifie que l’accès conditionnel enregistrera les résultats de la politique sans les appliquer.

Les politiques d’accès conditionnel dont vous avez besoin, basées sur les dernières informations relatives aux cyber menaces

Comme pour les paramètres de sécurité par défaut, nous avons soigneusement étudié les politiques gérées que nous déployons automatiquement. Nous voulons que vous ayez l’impression de consulter directement l’équipe de sécurité des identités de Microsoft, comme si nous avions examiné votre environnement et dit, sur la base de tout ce que nous avons appris en sécurisant des milliers de clients, « Voici les politiques dont vous avez besoin ».

De plus, nous continuerons à améliorer les politiques au fil du temps. À terme, notre objectif est de combiner des informations et des recommandations sur les politiques basées sur l’apprentissage automatique avec un déploiement automatisé des politiques afin de renforcer votre posture de sécurité en votre nom avec les bons contrôles. En d’autres termes, à mesure que le paysage des cyber menaces évolue, nous ne nous contenterons pas de recommander des changements de politiques sur la base des milliards de signaux que nous traitons chaque jour, mais nous les appliquerons également en toute sécurité pour vous, avant les mauvais acteurs.

Non seulement les ceintures de sécurité seront déjà dans votre voiture, mais nous vous aiderons également à les attacher pour assurer la sécurité de tous. Vous pourrez ainsi garder les yeux sur la route.

4 commentaires