La protection des jetons vise à réduire les attaques par vol de jetons en s’assurant qu’un jeton n’est utilisable qu’à partir de l’appareil prévu. Lorsqu’un attaquant parvient à voler un jeton, par détournement ou par relecture, il peut se faire passer pour sa victime jusqu’à ce que le jeton expire ou soit révoqué.

Meme si ce phénoméne est rare, les dégats causés par le vol de jetons peuvent être important surtout si celui ci a des privilégés importants dans votre Entra ID. L’objectif de ce post est donc de regarder quelles sont les informations importantes à prendre en compte avec d’envisager d’appliquer cette fonctionnalité.

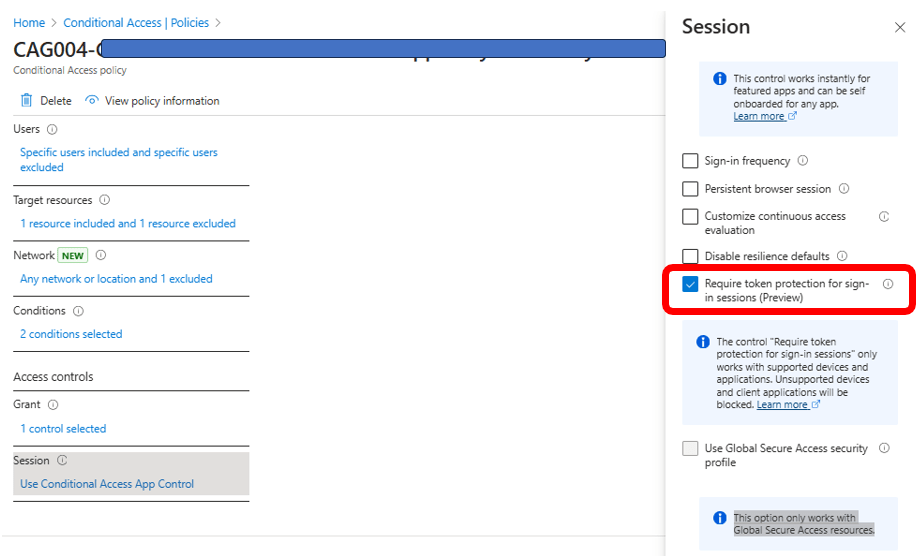

Une fonctionnalité en Public Preview

Avant de commencer, il faut prendre en compte que cette fontionnalité est encore en Public Preview, c’est à dire quelle n’est pas encore officiellement déployée. Aussi en cas de souci ,je ne suis pas certain que les services Microsoft soient en capacité de vous répondre.

De plus, la protection des jetons de connexion est actuellement supportée pour les applications de bureau qui accèdent à Exchange Online et SharePoint Online sur des appareils Windows.

Ainsi, seules les configurations suivantes sont supportées :

- Appareils Windows 10 ou plus récents qui sont reliés à Microsoft Entra, reliés à Microsoft Entra hybride ou enregistrés auprès de Microsoft Entra.

- Client de synchronisation OneDrive version 22.217 ou ultérieure.

- Client natif Teams version 1.6.00.1331 ou ultérieure

- Power BI desktop version 2.117.841.0 (mai 2023) ou ultérieure

- Visual Studio 2022 ou version ultérieure lors de l’utilisation de l’option de connexion «

- Windows authentication broker ».

- Les clients Office Perpetual ne sont pas pris en charge

et coté limitation, elles sont importantes :

- Les utilisateurs externes (Microsoft Entra B2B) ne sont pas pris en charge et ne doivent pas être inclus dans votre politique d’accès conditionnel.

- Les applications suivantes ne prennent pas en charge l’ouverture de session à l’aide de flux de jetons protégés et les utilisateurs sont bloqués lorsqu’ils accèdent à Exchange et SharePoint :

- Modules PowerShell accédant à Exchange, SharePoint, ou Microsoft Graph scopes qui sont servis par Exchange ou SharePoint

- Extension PowerQuery pour Excel

- Extensions de Visual Studio Code qui accèdent à Exchange ou SharePoint

- Le nouveau client Teams 2.1 preview se bloque après la déconnexion en raison d’un bogue. Ce bogue devrait être corrigé dans une prochaine mise à jour de service.

- Les périphériques clients Windows suivants ne sont pas pris en charge :

- Windows Server

- Surface Hub

- Systèmes Microsoft Teams Rooms (MTR) basés sur Windows

et coté licence

L’utilisation de cette fonctionnalité nécessite des licences Microsoft Entra ID P2.

Donc avant de vous lancer vérifier que vous n’etes pas dans la zone de non support.

Laurent TERUIN | MVP | https://unifiedit.wordpress.com/