Le service de double chiffrement autrement appelé DKE, supporté dans l’environnement Office 365, offre des fonctionnalités de confidentialité qui permet aux entreprises de se protéger vis-à-vis de l’hébergeur. Le document ci-dessous, précise le fonctionnement de ce service via la solution Thales CCKM lorsque l’utilisateur cherche à protéger son document à travers les étiquettes de données paramétrées dans Office 365 pour l’usage de DKE. Il documente également, les actions implicitew qui sont effectuées lorsque l’utilisateur cherche à accéder à un document chiffré via DKE.

CCKM prend en charge le chiffrement à double clé (DKE) pour Microsoft 365. Avec DKE, deux clés sont utilisées pour accéder au contenu (tel que des fichiers ou des documents) qui est protégé par les étiquettes de sensibilité que vous appliquez lorsque vous utilisez l’une des apps Microsoft Office prises en charge.

Vous détenez une clé dans le CCKM, sur laquelle vous gardez un contrôle total à l’aide du service Double Key Encryption de Microsoft. L’autre clé est stockée en toute sécurité dans Microsoft Azure.

Les deux clés sont nécessaires pour décrypter le contenu protégé et y accéder. Étant donné que Microsoft ne détient qu’une seule des clés, cette solution garantit que Microsoft ne peut pas accéder à ce contenu de manière indépendante. Seuls vos utilisateurs autorisés peuvent accéder au contenu protégé.

Seules les données hautement confidentielles doivent être protégées par DKE, ce qui ne représente généralement qu’un faible pourcentage de l’ensemble des données de votre organisation.

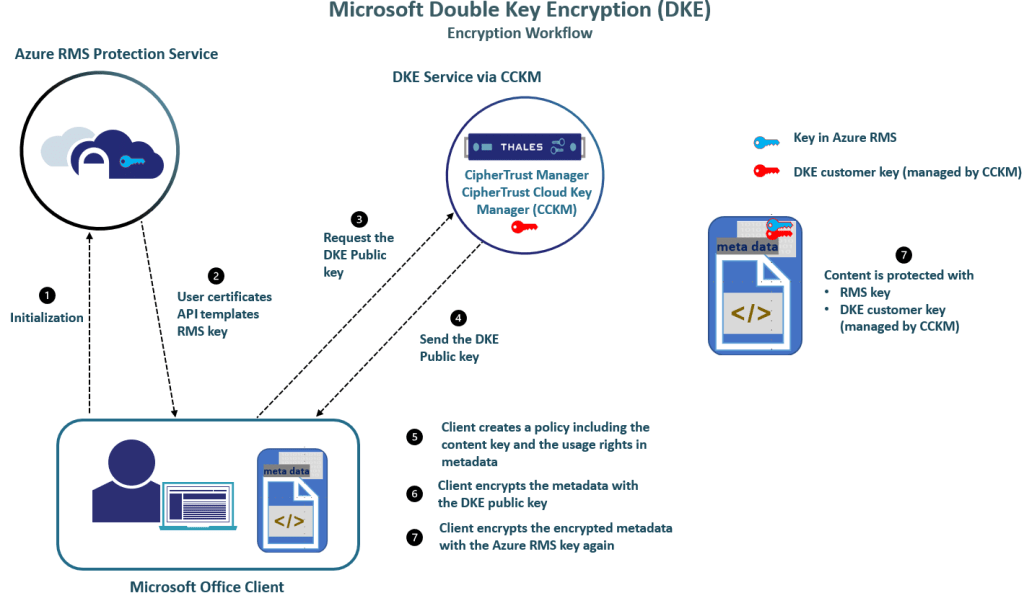

Flux de travail du cryptage DKE

1 -L’utilisateur ajoute une étiquette DKE à un document. Le client Microsoft Office se connecte à Azure RMS (Service de protection).

2 – Le certificat de l’utilisateur, les modèles API et la clé Azure RMS sont envoyés au client Microsoft Office.

3 – Le client Microsoft Office demande au CCKM la clé publique DKE associée à l’étiquette appliquée.

4 – CCKM vérifie la demande. Une fois l’autorisation réussie, CCKM envoie la clé publique DKE au client Microsoft Office.

5 – Le client Microsoft Office chiffre le contenu du document avec la clé de contenu.

6 – Le client Microsoft Office chiffre la partie des métadonnées qui contrôle l’accès au contenu avec la clé publique DKE.

7 – Le client Microsoft Office chiffre les métadonnées cryptées avec la clé Azure RMS.

Le contenu est protégé par la clé de contenu doublement chiffrée, la clé RMS et la clé publique DKE. L’illustration suivante montre le flux de travail du chiffrement DKE :

Processus de décryptage DKE

1 – L’utilisateur ouvre un document comportant une étiquette DKE. Le client Microsoft Office envoie d’abord les métadonnées doublement chiffrées à Azure RMS (Service de protection).

2 – Azure RMS (Protection Service) déchiffre les métadonnées en double chiffrement à l’aide de la clé Azure RMS et renvoie les métadonnées en simple chiffrement.

3 – Le client Microsoft Office envoie les métadonnées simplement chiffrées au CCKM et demande au CCKM de les déchiffrer.

4 – Le CCKM vérifie la demande et procède à la procédure d’autorisation. Lorsque l’autorisation est accordée, le CCKM déchiffre les métadonnées à chiffrement simple et les renvoie au client Microsoft Office.

5 – Le client Microsoft Office utilise la clé de contenu pour déchiffrer le document. L’utilisateur peut visualiser le contenu du document.