Microsoft vient de publier dans in article original des recommandations pour sécuriser vos réunions Teams. un article synthétique que je vous invite fortement à lire.

Laurent Teruin

haque jour, des entreprises et organisations de tous secteurs s’appuient sur Microsoft Teams pour collaborer, partager des idées et rester connectées, où qu’elles soient. La sécurité étant au cœur de notre plateforme, nous avons conçu Microsoft Teams pour aider les organisations à gérer leurs réunions en toute confiance, à prévenir les perturbations et à protéger les conversations sensibles.

Parallèlement, les progrès rapides de l’IA et des grands modèles linguistiques (LLM) ont posé de nouveaux défis pour contrôler qui – ou quoi – accède à une réunion. Face à la sophistication croissante des robots automatisés et des menaces basées sur l’IA, la prévention des accès non autorisés nécessite une approche proactive. Bien que Microsoft Teams soit doté de protections performantes, rester informé et utiliser les bons outils de sécurité est essentiel pour sécuriser vos réunions.

Face aux préoccupations croissantes concernant la sécurité des réunions, de nombreux administrateurs informatiques adoptent une approche prudente en désactivant tout accès externe aux réunions virtuelles au sein de leur organisation. Si cela peut réduire les risques immédiats, cela peut également limiter l’efficacité des réunions virtuelles comme outil de collaboration externe. Plutôt que de choisir entre sécurité et collaboration, les organisations ont besoin de solutions qui offrent les deux. Ce blog explore les meilleures pratiques pour protéger les réunions Teams contre les accès non autorisés tout en favorisant la collaboration ouverte et productive dont les équipes d’aujourd’hui ont besoin.

Gérer l’accès aux réunions et rejoindre l’expérience

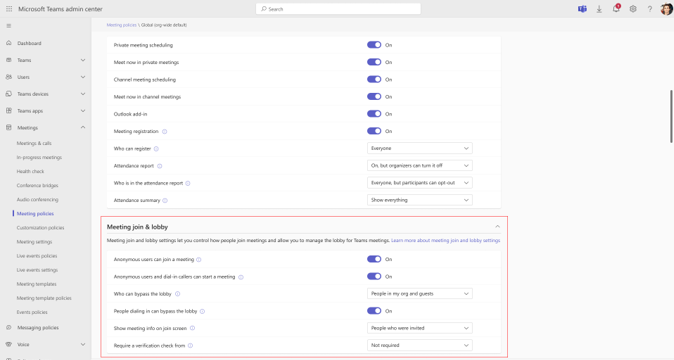

L’un des moyens les plus efficaces de sécuriser vos réunions est de contrôler l’accès et de vérifier les participants. La première étape pour gérer l’accès aux réunions consiste à activer le hall d’accueil . Ce dernier empêche certains types de participants de rejoindre directement une réunion tant qu’un organisateur ne les y a pas autorisés. Lorsqu’un participant accède au hall d’accueil, les organisateurs en sont informés et peuvent l’admettre ou non.

Les organisateurs de réunions peuvent choisir, dans les options de réunion, qui peut contourner le lobby et rejoindre directement la réunion, ainsi que les rôles autorisés à accueillir les participants en attente dans le lobby. Ils peuvent activer le lobby pour toutes les réunions en définissant la valeur « Personnes de mon organisation » dans la case « Qui peut contourner le lobby ». Ainsi, les utilisateurs extérieurs à votre organisation, y compris les robots, rejoindront la réunion en tant qu’utilisateurs anonymes et attendront dans le lobby. Ils devront ensuite être admis à la réunion.

Les organisateurs de réunions peuvent également activer le paramètre « Qui peut admettre depuis le hall » sur « Organisateur et co-organisateur uniquement » pour réduire le nombre de participants pouvant admettre depuis le hall.

Après avoir activé les contrôles du lobby, l’étape suivante consiste à bloquer directement les participants externes. Les administrateurs informatiques peuvent utiliser la fonctionnalité d’accès externe pour bloquer des domaines externes spécifiques, y compris les domaines de robots connus. Cela empêche les participants de ces domaines de rejoindre directement les réunions. L’accès externe permet un contrôle plus précis des participants aux réunions, contrairement au contrôle qui empêche tous les utilisateurs anonymes ou non vérifiés de rejoindre les réunions au niveau de l’organisation, ou qui s’applique à des organisateurs ou groupes spécifiques. En désactivant les options « Les utilisateurs anonymes peuvent rejoindre une réunion » et « Les utilisateurs anonymes peuvent rejoindre une réunion sans vérification », vous pouvez empêcher les participants non autorisés, y compris les robots d’enregistrement externes, de rejoindre les réunions, mais cela limite la capacité de Microsoft Teams à faciliter toute collaboration externe.

De plus, les administrateurs informatiques peuvent activer un test de vérification humaine par CAPTCHA et l’appliquer aux utilisateurs anonymes et non fédérés. Une fois configuré, tout utilisateur anonyme tentant de rejoindre la réunion devra réussir le test CAPTCHA avant de pouvoir continuer.

À titre de mesure avancée, la vérification de l’adresse e-mail des participants externes est désormais disponible pour les organisateurs de réunions disposant d’une licence Teams Premium. Grâce à cette vérification, les organisateurs peuvent demander aux participants externes de vérifier leur adresse e-mail avec un code de vérification avant de rejoindre la réunion. Une fois vérifiés, les participants apparaîtront dans la réunion avec la mention « Adresse e-mail vérifiée », offrant ainsi aux organisateurs une gestion plus fiable des participants externes.

Protéger les informations sensibles

Maintenant que vous pouvez contrôler en toute confiance les participants à votre réunion, examinons les mesures de protection conçues pour protéger vos données, votre confidentialité et vos informations sensibles pendant la réunion. Un abonnement Microsoft Teams Premium offre une protection avancée de vos données de réunion grâce au tatouage numérique, au chiffrement de bout en bout, aux contrôles précis des réunions et aux étiquettes de sensibilité.

Commençons par le filigrane. Les filigranes de réunion peuvent être activés aussi bien pour le contenu partagé à l’écran que pour la vidéo des participants. Lorsque vous appliquez un filigrane, les participants voient leur adresse e-mail superposée au contenu partagé dans la fenêtre de réunion. Cela dissuade les utilisateurs de prendre des captures d’écran non autorisées du contenu partagé.

Pour les réunions hautement confidentielles, le chiffrement de bout en bout (E2EE) renforce la confidentialité : seuls les participants peuvent entendre ou voir la communication. Aucune autre partie, y compris Microsoft, n’a accès à la conversation déchiffrée. Le chiffrement de bout en bout s’appuie sur le chiffrement standard du secteur, en transit et au repos, toujours fourni par Teams.

Teams Premium offre également des contrôles plus précis pour l’activité de réunion et l’accès aux artefacts de réunion.

- Gérez les personnes autorisées à enregistrer et à transcrire les réunions. Les organisateurs de réunions peuvent gérer les rôles autorisés à enregistrer et à transcrire une réunion. En savoir plus .

- Bloquer la copie ou le transfert des sous-titres, transcriptions et résumés en direct des réunions. Les organisateurs de réunions peuvent empêcher les participants de copier le chat, les sous-titres, la transcription en direct ou toute information générée par le résumé intelligent de la réunion. En savoir plus .

- Empêcher les utilisateurs de partager du contenu externe lors des réunions. Les administrateurs informatiques peuvent contrôler si les utilisateurs de votre organisation disposant d’une licence Teams Premium peuvent partager du contenu lors de réunions Teams externes. En savoir plus.

- Modèles d’organisation. Les administrateurs informatiques peuvent utiliser des modèles d’organisation pour appliquer des options de réunion ou définir des valeurs par défaut. Chaque option de modèle peut être verrouillée afin que l’organisateur de la réunion ne puisse pas la modifier, ou laissée déverrouillée pour que l’organisateur puisse la modifier si nécessaire. En savoir plus .

Les étiquettes de sensibilité servent à classer et protéger les informations sensibles au sein de l’organisation. Elles permettent de garantir que seules les personnes autorisées peuvent accéder à certains contenus, notamment aux réunions. Elles peuvent être appliquées aux réunions pour restreindre l’accès en fonction de la classification des informations discutées. Cela peut inclure l’interdiction de participation de participants externes ou la limitation de la possibilité d’enregistrer la réunion.

Selon la manière dont une organisation configure ses étiquettes, Teams Premium applique un ensemble modélisé d’options de réunion désignées pour améliorer la sécurité et la conformité.

Ces options incluent :

- Qui a besoin d’attendre dans le hall de réunion ?

- Qui doit demander à rejoindre la réunion

- Étiquettes de calendrier, par exemple, « Ne pas transférer »

- Application de l’enregistrement automatique

- Copier et coller restreints depuis le chat de la réunion

- Contrôle de cryptage avancé pour les flux audio-vidéo

- Filigrane sur le contenu en direct et la vidéo

Éducation des utilisateurs

Nous sommes conscients que la sécurité, la conformité et la confidentialité n’ont jamais été aussi importantes, et nous nous engageons à fournir des solutions conçues pour être sécurisées. Cependant, la protection des réunions ne dépend pas uniquement de nous ; c’est une responsabilité partagée. En matière de sécurité des réunions, le meilleur atout réside dans des utilisateurs formés qui utilisent efficacement les fonctionnalités de sécurité. Former votre équipe aux bonnes pratiques est essentiel. Des conseils comme la formation des utilisateurs à refuser l’accès au hall aux participants non vérifiés, la vérification des noms par les organisateurs avant l’admission des participants et la familiarisation de tous avec les mesures de sécurité décrites dans ce blog sont essentiels pour optimiser la sécurité de votre organisation.

Quelle que soit votre utilisation de Teams dans ce contexte en constante évolution, nous nous engageons à continuer d’apprendre et de nous améliorer chaque jour pour vous aider à préserver la confidentialité et la sécurité de vos conversations. Notre approche de ces questions importantes est conçue pour vous offrir le contrôle et la gestion nécessaires pour une tranquillité d’esprit face aux menaces dynamiques. Pour plus d’informations, consultez le Guide de sécurité de Microsoft Teams et le Centre de gestion de la confidentialité Microsoft .