21 août 2025

L’ authentification Kerberos présente sur les serveurs contrôleurs de domaine même si elle a prouvé son efficacité, est assez ancienne et ne prend pas en compte les exigences de conformités qu’il faudrait appliquer pour chaque authentification. Ces exigences de conformités sont largement présentes dans l’environnement Entra ID via les règles d’accès conditionnelles.

Microsoft Entra Private Access comble ce manque fonctionnel en apportant une couche de modernité importante et aujourd’hui nécessaire dans les environnements OnPremise.

Je vous laisse donc prendre connaissance de cette annonce qui traduit la volonté de Microsoft de généraliser des solutions d’authentification modernes aussi bien sur le cloud que sur la partie OnPremise.

Cordialement

Laurent TERUIN

Article original : https://techcommunity.microsoft.com/blog/microsoft-entra-blog/microsoft-entra-private-access-for-domain-controllers-is-now-in-public-preview/4440786

Microsoft Entra Private Access pour les contrôleurs de domaine Active Directory est désormais disponible en préversion publique. Intégrée à Security Service Edge (SSE) de Microsoft, cette fonctionnalité permet aux organisations d’utiliser l’accès conditionnel et l’authentification multifacteur (MFA) pour les ressources internes authentifiées via Kerberos et gérées via Global Secure Access.

L’application de contrôles sur le contrôleur de domaine sécurise les ressources locales grâce à une protection Zero Trust à double couche axée sur l’identité, couvrant à la fois l’accès des utilisateurs et celui du contrôleur de domaine, même pour les utilisateurs sur site.

Appliquez de manière transparente les contrôles d’identité dans les environnements hybrides

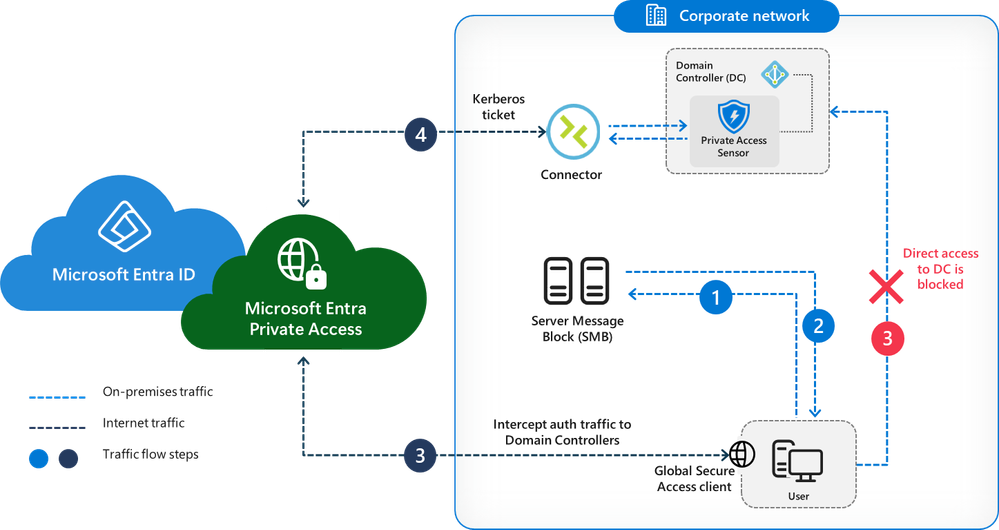

Microsoft Entra Private Access pour les contrôleurs de domaine Active Directory améliore les contrôles d’accès Zero Trust pour les ressources locales grâce au déploiement du capteur Private Access, un agent léger installé sur les contrôleurs de domaine. En interceptant l’authentification Kerberos et en implémentant des politiques d’accès conditionnel, même pour les protocoles ne prenant pas en charge les contrôles d’identité modernes, Private Access élimine la confiance implicite au sein du périmètre réseau. Cette approche garantit une sécurité cohérente dans les environnements distants, locaux et hybrides, tout en préservant une expérience utilisateur fluide.

Les applications et infrastructures existantes dans les environnements hybrides peuvent utiliser des protections d’identité modernes sans nécessiter de modifications de code ou de matériel. Pour les utilisateurs sur site, le trafic applicatif reste local afin de maintenir les performances, tandis que le trafic d’authentification est envoyé à Entra pour évaluation des politiques, garantissant ainsi une application cohérente sur l’ensemble du périmètre de sécurité.

Cela ouvre également une opportunité significative pour permettre la détection et la réponse aux menaces d’identité (ITDR) pour les utilisateurs hybrides : vérifier chaque demande d’accès, bloquer les mouvements latéraux et appliquer des politiques d’accès conditionnel comme l’authentification multifacteur (MFA) au niveau de la couche du contrôleur de domaine lorsque les applications sur site sont accessibles localement.

Appliquez des contrôles d’accès Zero Trust centrés sur l’identité sur les contrôleurs de domaine.

Conçu pour le travail hybride : accès réseau Zero Trust cohérent (ZTNA)

Microsoft Entra Private Access offre des contrôles d’identité et de sécurité réseau cohérents dans les environnements locaux, distants et hybrides. Chaque demande d’authentification auprès des ressources authentifiées par le domaine est validée par rapport aux politiques d’accès conditionnel, remplaçant ainsi la confiance basée sur le périmètre par une vérification continue, quel que soit l’emplacement de l’utilisateur.

Zero Trust centré sur l’identité pour chaque ressource

Microsoft Entra Private Access améliore ZTNA en ajoutant des contrôles basés sur l’identité pour les ressources locales essentielles. Les administrateurs peuvent définir des politiques détaillées au niveau du SPN, comme l’exigence d’authentification multifacteur pour les partages de fichiers cifs/*, l’autorisation d’accès des appareils conformes aux serveurs MSSQL/* et l’application d’une authentification renforcée pour les serveurs RDP sensibles. Cela permet une segmentation précise basée sur les risques et un accès aux services personnalisé.

Expérience fluide, contrôle puissant

L’interface d’administration est consolidée au sein du centre d’administration Microsoft Entra sous Global Secure Access , offrant une plateforme unifiée pour l’enregistrement des contrôleurs de domaine, la configuration des segments d’application (SPN) et l’attribution de stratégies d’accès conditionnel. Les stratégies sont distribuées dynamiquement aux capteurs d’accès privé sans nécessiter de redémarrage, garantissant une application efficace et cohérente.

Cette architecture permet également de bloquer les mouvements latéraux dans les sessions RDP (Remote Desktop Protocol) imbriquées (telles que RDP lancées à partir d’une session RDP), l’un des vecteurs de mouvements latéraux les plus courants, sans déployer d’appareils sur site coûteux ni acheminer les données d’application via le cloud.

Résilience et flexibilité intégrées

Microsoft Entra Private Access pour les contrôleurs de domaine inclut des fonctionnalités permettant de prendre en charge les déploiements progressifs et les environnements complexes :

- Mode Audit : Prévisualisez l’impact de l’application avant la mise en service

- Exclusions SPN : Intégration progressive des systèmes hérités

- Blocage des appareils non gérés : restreindre l’accès aux points de terminaison approuvés

- Mode bris de glace : contournement d’urgence pour les infrastructures critiques

Ces contrôles aident les équipes à se déployer en toute confiance sans perturber les opérations.

Pourquoi il se démarque

Microsoft Entra Private Access pour contrôleurs de domaine permet l’application de l’authentification multifacteur (MFA) sur site, sans matériel tiers ni modifications réseau complexes. Des capteurs légers interceptent l’authentification Kerberos et appliquent l’accès conditionnel, même pour les applications existantes.

Ce modèle ZTNA centré sur l’identité renforce la protection contre les mouvements latéraux grâce à une nouvelle authentification pour chaque ressource sensible et un contrôle d’accès granulaire par ressource, géré depuis le portail Entra. Il modernise la sécurité sur site pour le travail hybride et la reprise après sinistre informatique (ITDR) sans refonte de l’architecture réseau, offrant un contrôle, une visibilité et une application détaillés, intégrés à l’infrastructure d’identité actuelle.

Commencez dès aujourd’hui

Commencez les tests en déployant le capteur d’accès privé et en configurant les stratégies. Pour obtenir des conseils de configuration, consultez le guide de configuration Microsoft Learn .

-Ashish Jain