article original US : https://techcommunity.microsoft.com/t5/security-compliance-and-identity/introducing-microsoft-security-exposure-management/ba-p/4080907

À l’ère de l’expansion des surfaces d’attaque interconnectées, les organisations sont confrontées à une préoccupation croissante face à une myriade d’expositions, notamment les vulnérabilités logicielles, les erreurs de configuration des contrôles, les accès trop privilégiés et l’évolution des menaces conduisant à l’exposition de données sensibles.

Naviguer et, plus important encore, comprendre ce paysage de menaces et les endroits où vous pourriez être exposé peut être extrêmement difficile, coûteux et complexe.

Il est donc important que vous augmentiez la visibilité sur votre patrimoine numérique afin que vous puissiez non seulement identifier les menaces potentielles, mais également prendre des mesures proactives pour les prévenir. Dans une organisation type utilisant en moyenne 80 outils de sécurité différents, il est très probable que vous disposiez de dizaines d’outils liés à la posture de sécurité, chacun gérant une étendue limitée de votre environnement.

Les données et les informations sur la posture de sécurité contenues dans ces outils sont souvent cloisonnées ou, au mieux, faiblement intégrées, ce qui rend difficile le raisonnement sur les menaces et leur impact possible sur les actifs critiques.

Microsoft ouvre le prochain chapitre de la gestion des surfaces d’attaque afin que les organisations puissent améliorer de manière proactive leur posture et réduire leur exposition, plus rapidement que les attaquants ne peuvent les exploiter.

Aujourd’hui, 13 mars, nous sommes ravis d’annoncer la version préliminaire publique de Microsoft Security Exposure Management. Cette solution transformatrice unifie les silos de données disparates, étendant ainsi la visibilité de bout en bout aux équipes de sécurité sur tous les actifs. En permettant une évaluation approfondie de la posture et de l’exposition en matière de sécurité, cette solution permet aux équipes non seulement de comprendre leur paysage de sécurité actuel, mais également de l’élever vers de nouveaux sommets. Microsoft Security Exposure Management constitue la pierre angulaire d’une gestion proactive des risques, permettant aux organisations de gérer et d’atténuer efficacement l’exposition aux menaces sur l’ensemble de leur surface d’attaque.

Microsoft Security Exposure Management permet aux clients de :

- Élaborez un programme efficace de gestion de l’exposition aux menaces grâce à un processus de gestion continue de l’exposition aux menaces ( CTEM ).

- Réduisez les risques grâce à une vue claire de chaque actif et à une évaluation en temps réel des expositions potentielles, tant de l’intérieur que de l’extérieur.

- Identifiez et classez les actifs critiques, en vous assurant qu’ils sont protégés contre une grande variété de menaces.

- Découvrez et visualisez les chemins d’intrusion potentiels de l’adversaire, y compris les mouvements latéraux, pour identifier et arrêter de manière proactive l’activité des attaquants.

- Communiquez les risques d’exposition aux chefs d’entreprise et aux parties prenantes avec des KPI clairs et des informations exploitables.

- Améliorez l’analyse de l’exposition et la correction en intégrant des sources de données et des outils tiers.

Lors du lancement, nous introduisons de nouvelles fonctionnalités qui sont fondamentales pour les programmes de gestion de l’exposition :

- Gestion de la surface d’attaque : fournit une vue complète de l’ensemble de la surface d’attaque, permettant l’exploration des actifs et de leurs relations.

- Analyse des chemins d’attaque : aide les équipes de sécurité à visualiser et à hiérarchiser les chemins d’attaque et les risques dans les environnements, permettant ainsi des efforts de remédiation ciblés pour réduire l’exposition et la probabilité de violation.

- Unified Exposure Insights : fournit aux décideurs une vue consolidée et claire de l’exposition aux menaces d’une organisation, aidant ainsi les équipes de sécurité à répondre aux questions critiques sur la posture de sécurité.

Visibilité sur toute la surface d’attaque

Propulsé par notre Enterprise Exposure Graph, Microsoft Security Exposure Management vous aide à découvrir et à superviser votre surface d’attaque. Grâce à une intégration transparente avec les outils de sécurité et d’infrastructure Microsoft et non Microsoft, il collecte et normalise avec diligence les données sur les actifs, cartographie les actifs et leurs relations et offre une visibilité complète sur la surface d’attaque. Cette approche holistique permet d’identifier, de hiérarchiser et de corriger les expositions critiques avec précision et efficacité.

À l’heure actuelle, Microsoft Security Exposure Management intègre de manière transparente les données des technologies suivantes :

- Gestion des vulnérabilités (VRM )

- Gestion des vulnérabilités Microsoft Defender (MDVM)

- Gestion des vulnérabilités Qualys (préversion)

- Gestion des vulnérabilités Rapid7 (préversion)

- Gestion de la surface d’attaque externe (EASM)

- Gestion de la surface d’attaque externe de Microsoft Defender

- Sécurité du cloud (CSPM)

- Gestion de la posture de sécurité du cloud Microsoft Defender (CSPM)

- Sécurité des points finaux (posture de sécurité des appareils)

- Microsoft Defender pour point de terminaison (MDE)

- Sécurité des identités (NIMP)

- Microsoft Defender pour l’identité (MDI)

- Identifiant Microsoft Entra (gratuit, P1, P2)

- Posture de sécurité SaaS (SSPM)

- Microsoft Defender pour Cloud Apps (MDA) incluant des connecteurs aux applications SaaS

- Sécurité du courrier électronique

- Microsoft Defender pour Office (MDO)

- Sécurité OT/IOT

- Microsoft Defender pour l’IOT

- Gestion des actifs et des configurations

- ServiceNow CMDB (préversion)

Dans le cadre de notre engagement à offrir la couverture d’exposition la plus complète, nos projets futurs incluent une intégration approfondie avec une variété de solutions Microsoft et non Microsoft supplémentaires, couvrant divers domaines.

Explorer la surface d’attaque

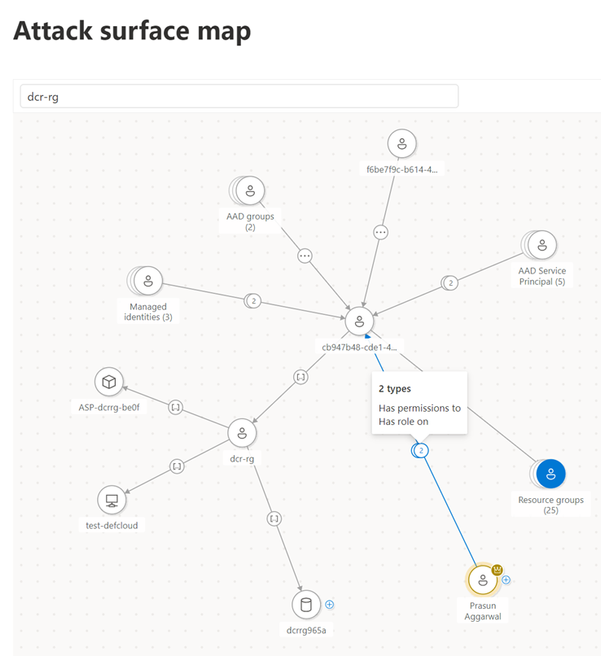

Pour naviguer dans la surface d’attaque, Exposure Management propose à la fois une exploration graphique interactive intuitive et une expérience de requête de données robuste et entièrement flexible. La carte de visualisation de la surface d’attaque permet aux équipes de sécurité de comprendre les relations entre les actifs, d’identifier le rayon d’explosion des actifs menacés et d’identifier les faiblesses plus loin dans la séquence. Pour une flexibilité accrue dans l’accès et la compréhension de l’exposition des actifs, les données Graph sont parfaitement intégrées dans les tableaux Advanced Hunting. Cela permet aux utilisateurs de créer et d’exécuter de puissantes requêtes KQL, facilitant ainsi l’intégration des données graphiques avec toutes les autres données Microsoft Defender disponibles dans Advanced Hunting.

Figure 1 : La visualisation de la carte de la surface d’attaque offre une visibilité sur les risques liés aux actifs et leurs relations.

Cartographie et identification des actifs critiques

La protection des actifs critiques d’une organisation est d’une importance primordiale dans le domaine de la gestion de la surface d’attaque. Ces actifs clés représentent souvent les piliers essentiels d’une entreprise, englobant les données sensibles, les informations propriétaires et les systèmes essentiels. En cartographiant et en identifiant méticuleusement ces composants critiques, les entreprises acquièrent une compréhension approfondie de leur surface d’attaque, permettant ainsi une fortification stratégique contre les menaces potentielles. Concentrer les mesures de protection sur ces actifs hautement prioritaires garantit une approche de sécurité ciblée et efficace, minimisant le risque de violations et de perturbations. La protection efficace des actifs critiques permet non seulement de sauvegarder les informations sensibles, mais renforce également la résilience globale de l’organisation, en favorisant une position de sécurité proactive dans un paysage de menaces en constante évolution.

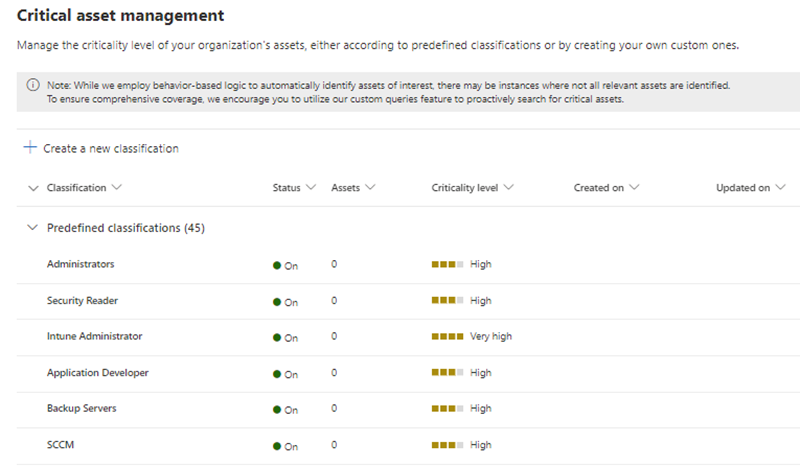

Pour relever ce défi, nous dévoilons la capacité de gestion des actifs critiques. Cette nouvelle fonctionnalité discerne automatiquement les actifs de manière critique du point de vue d’un attaquant et leur attribue un contexte de sécurité crucial.

Critical Asset Management identifie et étiquette automatiquement divers actifs critiques dans toute votre organisation, englobant des entités telles que les DC (contrôleurs de domaine), les serveurs ADFS, etc. À l’avenir, notre engagement s’étend à l’amélioration continue de cette capacité en élargissant la liste des types d’actifs critiques identifiés. De plus, nous vous offrons la possibilité de créer vos propres classifications basées sur des critères d’actifs critiques, en utilisant tout le contexte du graphique d’exposition.

Les critères d’actifs critiques sont précieux non seulement dans le cadre de la gestion de l’exposition, mais d’autres produits Defender comme Defender for Cloud sont également améliorés en intégrant le niveau de criticité des actifs dans l’évaluation des risques et la fourniture de recommandations. Apprenez-en davantage sur les mises à jour de Defender pour Cloud.

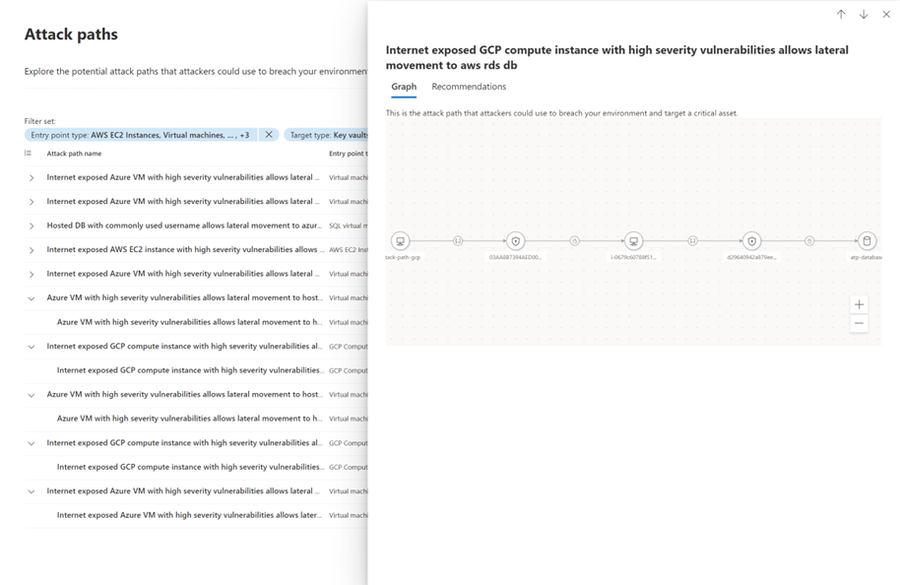

Extension de l’analyse du chemin d’attaque à l’ensemble de la surface d’attaque

Pour renforcer la défense de vos actifs critiques, nous introduisons un composant avancé d’analyse étendue du chemin d’attaque. Cette fonctionnalité fournit une perspective complète de l’attaquant, décrivant les mesures potentielles que les adversaires peuvent prendre pour infiltrer vos actifs critiques. Plus précisément, il identifie les chemins provenant de points d’entrée possibles d’attaques, tels que les appareils vulnérables connectés à Internet, et retrace leur parcours vers des actifs critiques où un mouvement latéral devient possible. En cartographiant ces routes potentielles, l’analyse met en lumière les vulnérabilités et les vecteurs d’attaque que les attaquants peuvent exploiter, permettant ainsi une approche ciblée pour renforcer ces voies critiques et renforcer les mesures de sécurité globales.

De plus, étant donné que les données Attack Path sont accessibles dans Advanced Hunting, les clients peuvent les corréler de manière transparente avec tous les autres points de données. Cette intégration améliore la profondeur de l’analyse, permettant une compréhension plus complète et une réponse proactive aux menaces de sécurité potentielles.

Grâce à cette nouvelle fonctionnalité, vous pouvez désormais :

- Visualisez les chemins d’attaque vers vos actifs critiques sur site et dans le cloud, en reflétant un scénario d’attaque réel.

- Cartographiez les itinéraires potentiels que les acteurs malveillants pourraient suivre pour exploiter les vulnérabilités.

- Débloquez une gamme de nouveaux cas d’utilisation, notamment une hiérarchisation améliorée des vulnérabilités, des tests d’intrusion guidés, ainsi qu’une modélisation améliorée des menaces et une réponse aux incidents.

Communiquer et optimiser votre posture de sécurité

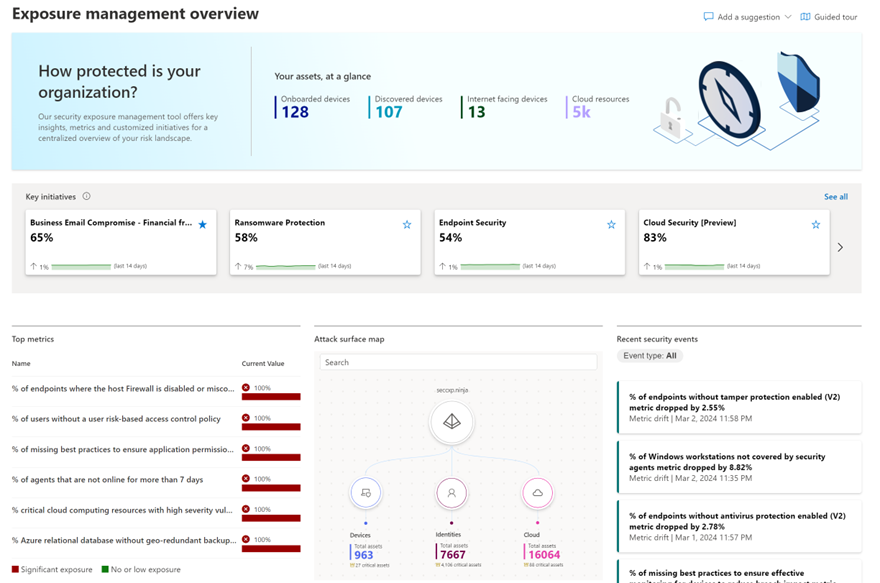

Avec Microsoft Security Exposure Management, les organisations peuvent transformer de manière transparente les données techniques en informations commerciales et en informations exploitables cruciales à la fois pour les décideurs commerciaux et les praticiens. Cette traduction en temps réel des cyber-risques répond aux questions cruciales des parties prenantes en matière de cybersécurité, telles que « Dans quelle mesure sommes-nous en sécurité ? », « Quels sont les risques ? », « Comment progressons-nous au fil du temps ? » et « De quoi avons-nous besoin pour faut-il d’abord y remédier pour réduire l’exposition à une menace donnée ? » Ceci est réalisé en fournissant des mesures claires pour mesurer, comparer et communiquer facilement les cyber-risques.

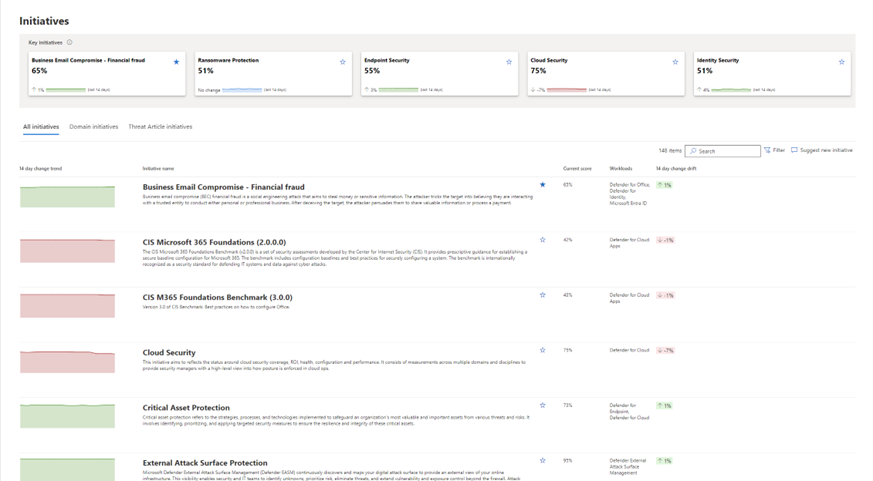

Pour vous guider, vous et vos équipes de sécurité, vers l’adoption d’un état d’esprit de gestion continue de l’exposition aux menaces, nous présentons les « Initiatives de sécurité ». Grâce à ces initiatives, vous pouvez définir stratégiquement votre surface d’attaque et concentrer les équipes sur les aspects cruciaux pour l’entreprise. Cela implique la découverte, la priorisation et la validation des résultats de sécurité, permettant aux équipes de reconnaître et de communiquer efficacement avec toutes les parties prenantes à des fins de remédiation et de mesure.

Dans le catalogue d’initiatives, vous trouverez une liste croissante de programmes de sécurité essentiels que les équipes doivent gérer, améliorer et rendre compte. Ces initiatives sont divisées en deux types : les initiatives de domaine, abordant des domaines tels que l’amélioration de la sécurité du cloud, la maturation des pratiques de confiance zéro, la surface d’attaque externe et la sécurisation des applications SaaS ; et les initiatives contre les menaces, en se concentrant sur des acteurs d’attaque spécifiques comme Octo Tempest et des vecteurs tels que Ransomware et Business Email Compromise.

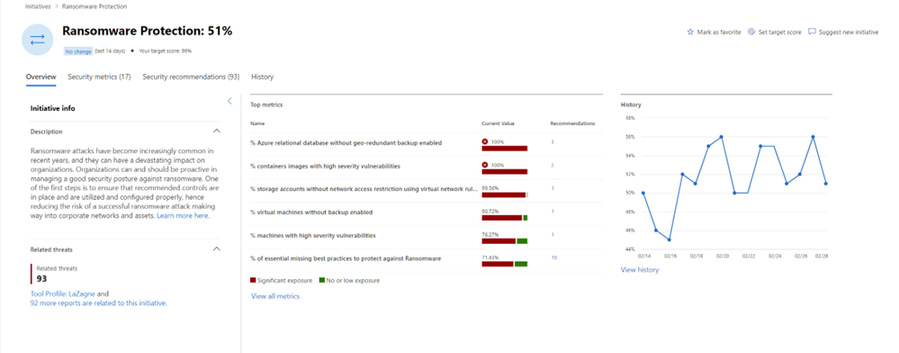

Au sein de chaque initiative, vous découvrirez des mesures de sécurité en temps réel méticuleusement organisées par nos experts. De plus, il existe des recommandations de sécurité spécifiques visant à guider les efforts visant à améliorer la maturité du programme, ainsi que des informations sur les événements de sécurité qui ont un impact sur le score. Cette fonctionnalité vous permet de suivre de près la progression du programme au fil du temps.

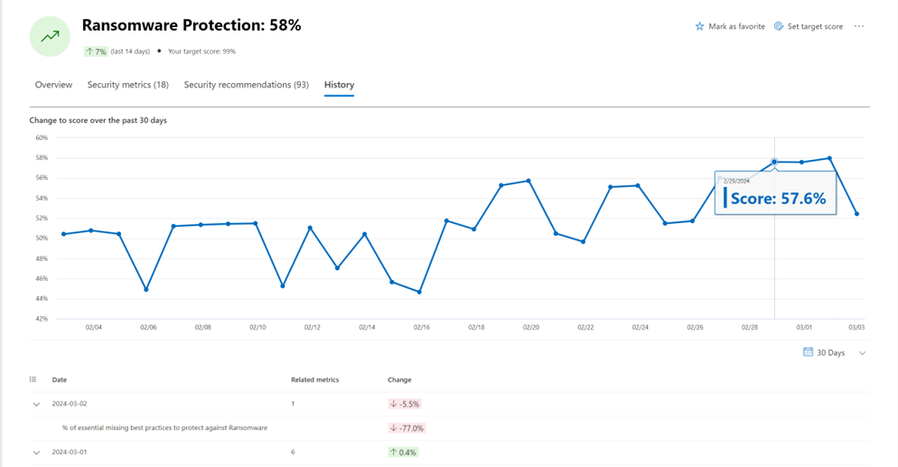

La dérive en matière de sécurité est une conséquence inévitable dans le domaine en constante évolution de la technologie commerciale. Les progrès rapides des activités de menace nécessitent des ajustements et des ajustements réguliers des contrôles pour répondre de manière adéquate aux risques émergents.

Pour surveiller de manière proactive les changements de posture de sécurité, Exposure Management fournit une section chronologique des événements dans le tableau de bord et un onglet historique sur chaque initiative de sécurité. Cela vous permet d’identifier et de traiter les expositions importantes qui se sont développées au fil du temps, garantissant ainsi une approche vigilante pour prioriser et améliorer les mesures globales de cybersécurité.

Apprendre encore plus

Il est impératif d’obtenir une visibilité robuste sur la surface d’attaque et de comprendre la posture pour gérer efficacement l’exposition aux menaces. Microsoft Security Exposure Management fournit les outils et informations essentiels nécessaires aux mesures proactives de cybersécurité. Ce n’est pas seulement un choix ; il s’agit d’une démarche stratégique visant à renforcer les défenses de votre organisation face à l’évolution des menaces. Plongez dans une nouvelle ère de résilience en matière de cybersécurité en vous lançant dès aujourd’hui .